|

| |

Inhalt:

Betrifft

ABOFALLEN

Betrifft

ABO-ABZOCKER

Betrifft Datenschutz

und Datensicherheit

Betrifft

WLAN

SICHERHEIT

Die Telekom hat eine Warnung

ausgegeben

Betrifft

ANONYMEN SURF TEST

Betrifft

TROJANER

Screen Images

Betrifft Von uns

EMPFOHLENES VIRENSCHUTZ-PROGRAMM

Allgemeine

Datenschutz-Informationen

Hier sehen Sie was Besucher

über Sie erfahren können

...in diesem Fall IP Adresse, Betriebssystem, Browser und

Provider

Das schreibt

anonym-surfen.com

dazu:

Woraus besteht meine IP Adresse?

Die IP Adresse ist Ihre Hausnummer im Internet. Über die

eigene IP Adresse sind Sie eindeutig indentifizierbar,

da in einem Netzwerk (auch im Internet) zu einem bestimmten Zeitpunkt keine IP

mehr als einmal vorkommen darf.

Meine IP Adresse technisch?

Die IP Adresse besteht aus 4, durch einen “.” getrennte

Blöcke. Die lokale IP Adresse auf Ihrem Rechner ist immer 127.0.0.1. (localhost).

Im Internet bekommen Sie i.d.R. eine dynamische Adresse von Ihrem Provider

zugewiesen.

Dynamisch bedeutet, dass die Adresse bei jedem Einwählen wechselt.

Der Provider speichert dabei die genaue Uhrzeit, zu der Sie die IP erhalten

haben und

wie lange Sie mit der IP Adresse im Internet unterwegs waren.

[nach oben]

ABOFALLEN

Hier gelangen Sie zur Webseite der Verbraucher Schutz Zentrale

Hamburg

http://www.vzhh.de/telekommunikation/30115/abofalle-stur-bleiben.aspx

Ein Video bei YouTube von Jugendlichen für Gleichaltrige

http://www.youtube.com/watch?v=EG7Rf2V_ObA

Originaltext bei

http://www.com-magazin.de

[nach oben]

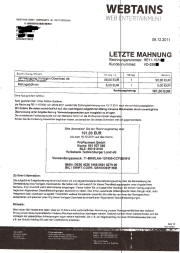

ABO-ABZOCKER

BILD ANKLICKEN FÜR VERGRÖßERUNG

BILD ANKLICKEN FÜR VERGRÖßERUNG

Ein Originalschreiben, welches an einen Kunden von uns

gesandt wurde.

Verschickt von einer Firma WEBTAINS GmbH aus 63110 RODGAU

Da wir die Rechner beim Kunden warten und diverse Schutzsoftware einsetzen,

können wir behaupten, daß diese Forderungen absolut FALSCH sind.

[nach oben]

Datenschutz und

Datensicherheit

(Der ganze Artikel unter

http://de.wikipedia.org/wiki/Wireless_Local_Area_Network)

Datensicherheit

Ohne Maßnahmen zur Erhöhung der

Informationssicherheit sind drahtlose, lokale Netzwerke

Angriffen ausgesetzt, wie zum Beispiel beim

Snarfing oder bei

Man-In-The-Middle-Angriffen. Es ist daher erforderlich, das mit

entsprechenden Mitteln, insbesondere durch die Verwendung von

Verschlüsselung und

Kennwörtern (Authentifizierung) zu verhindern oder zumindest

deutlich zu erschweren.

Verschlüsselung

Teil des WLAN-Standards IEEE 802.11 ist

Wired Equivalent Privacy (WEP), ein Sicherheitsstandard, der

den RC4-Algorithmus

enthält. Die darin enthaltene Verschlüsselung mit einem nur 40 Bit

(64 Bit genannt) bzw. 104 Bit (128 Bit genannt), bei einigen

Herstellern auch 232 Bit (256 Bit genannt) langen statischen

Schlüssel reicht jedoch nicht aus, das WLAN ausreichend zu sichern.

Durch das Sammeln von Schlüsselpaaren sind

Known-Plaintext-Angriffe möglich. Es gibt frei erhältliche

Programme, die sogar ohne vollständigen Paketdurchlauf in der Lage

sind, einen schnellen Rechner vorausgesetzt, das Passwort zu

entschlüsseln. Jeder Nutzer des Netzes kann den gesamten Verkehr

zudem mitlesen. Die Kombination von RC4 und

CRC wird als kryptografisch unsicher betrachtet.

Aus diesen Gründen sind technische Ergänzungen entwickelt worden,

etwa

WEPplus,

Wi-Fi Protected Access (WPA) als Vorgriff und Teilmenge zu

802.11i, Fast Packet Keying,

Extensible Authentication Protocol (EAP),

Kerberos oder High Security Solution, die alle mehr oder weniger

gut das Sicherheitsproblem von WLAN verkleinern.

Der Nachfolger von WEP ist der neue Sicherheitsstandard 802.11i.

Er bietet eine erhöhte Sicherheit durch

Advanced Encryption Standard (AES) (bei WPA2) und gilt zur Zeit

als nicht entschlüsselbar, solange keine trivialen Passwörter

verwendet werden, die über eine Wörterbuch-Attacke geknackt werden

können. Als Empfehlung kann gelten, mit einem Passwortgenerator

Passwörter zu erzeugen, die Buchstaben in Groß- und Kleinschreibung,

Zahlen und Sonderzeichen enthalten und nicht kürzer als 32 Zeichen

sind.

WPA2

ist das Äquivalent der

Wi-Fi Alliance zu 802.11i, das mit dem

Verschlüsselungsalgorithmus AES (Advanced Encryption Standard mit

Schlüssellängen von 256 Bit) arbeitet und in neueren Geräten meist

unterstützt wird. Einige Geräte lassen sich durch Austausch der

Firmware mit WPA2-Unterstützung nachrüsten. Jedoch erfolgt hier die

Verschlüsselung meist ohne Hardwarebeschleunigung, so dass der

Zugewinn an Sicherheit durch eine starke Einbuße an Übertragungsrate

erkauft wird.

Eine alternative Herangehensweise besteht darin, die

Verschlüsselung komplett auf

IP-Ebene zu verlagern. Dabei wird der Datenverkehr

beispielsweise durch die Verwendung von

IPsec

oder durch einen

VPN-Tunnel

geschützt. Besonders in

freien Funknetzen werden so die Inkompatibilitäten verschiedener

Hardware umgangen, eine zentrale Benutzerverwaltung vermieden und

der offene Charakter des Netzes gewahrt.

Zur rechtlichen Situation siehe weiter unten.

Beim sogenannten WarWalking (oder beim Abfahren ganzer Gegenden

mit dem Auto

Wardriving genannt) werden mit einem WLAN-fähigen Notebook oder

PDA offene WLANs gesucht. Diese können mit Kreide markiert

werden (WarChalking).

Das Ziel dabei ist, Sicherheitslücken aufzudecken und dem Betreiber

zu melden und die Verbreitung von WLAN zu untersuchen, oder diese

zum eigenen Vorteil (kostenlos und unter fremdem Namen surfen)

auszunutzen.

Authentifizierung

Extensible Authentication Protocol ist ein Protokoll zur

Authentifizierung von Clients. Es kann zur Nutzerverwaltung auf

RADIUS-Server

zurückgreifen. EAP wird hauptsächlich innerhalb von WPA für größere

WLAN-Installationen eingesetzt.

Eine Authentifizierung ist auch über die

MAC-Adresse der

drahtlosen Netzwerkadapter möglich. Die MAC-Adresse ist eine

Hardware-Kennung anhand derer sich jeder angeschlossene

Netzwerkadapter identifizieren lässt. Die meisten Access Points bzw.

Router bieten die Möglichkeit, den Zugriff nur für bestimmte

MAC-Adressen zu ermöglichen. Allen nicht zugelassenen MAC-Adressen

wird dann keine IP-Adresse zugewiesen, bzw. der Zugriff auf den

Access Point ist blockiert. Eine alleinige Sicherung über

MAC-Adressen-Filterung ist jedoch nicht sicher, da sich solche

Adressen problemlos einstellen lassen. Gültige MAC-Adressen können

z. B. durch das Mitlauschen des Datenverkehrs anderer Teilnehmer

gefunden werden. Aber auch Verschlüsselungen lassen sich auf diese

Weise knacken.

Grundlegende Sicherheitsmaßnahmen

Dazu gehören einige grundlegende Einstellungen am

Router

bzw. Access Point:

- Aktivierung der

Verschlüsselung mit einer sicheren Verschlüsselungsmethode,

d. h. mindestens

WPA; dabei spezifische Hinweise zur Sicherheit der gewählten

Verschlüsselungsmethode im jeweiligen Artikel beachten,

- Vergabe eines

sicheren Netzwerkschlüssels,

- Ersetzen der werkseitig voreingestellten Router- bzw.

Access-Point-Passwörter,

- Änderung des werkseitig voreingestellten

SSID-Namens, sodass keine Rückschlüsse auf verwendete

Hardware, Einsatzzweck oder Einsatzort möglich sind,

- Deaktivierung der Fernkonfiguration des Routers, soweit

vorhanden (insbesondere bei privaten Haushalten),

- Konfiguration des Access Points nach Möglichkeit nur über

kabelgebundene Verbindungen vornehmen bzw. Konfiguration per

WLAN deaktivieren,

- Ausschalten von WLAN-Geräten, solange sie nicht genutzt

werden,

- Minimierung der Reichweite des WLANs. Dies kann durch

Reduzierung der Sendeleistung bzw. Standortwahl des WLAN-Gerätes

durchgeführt werden,

- Regelmäßige

Firmware-Aktualisierungen des Access Points, um

sicherheitsrelevante Verbesserungen zu erhalten,

- Trennung des Access Points vom restlichen (kabelgebundenen)

Netzwerkteil mit Hilfe von

VLANs und gleichzeitiger Einsatz einer

Firewall zwischen den Netzwerkteilen,

- Verwendung einer anderen als der Default-IP-Adresse (oft

192.168.1.1 oder 192.168.0.1) des Routers,

- Aktivierung der Zugriffskontrollliste auf MAC-Adressen-Basis

(geringer Sicherheitsgewinn, vergleiche dazu den Abschnitt

Authentifizierung),

- Prüfen der Option zur SSID-Übermittlung (Aktivieren sorgt

für Unsichtbarkeit des Access Points, erzeugt aber

Sicherheitsprobleme auf allen Endgeräten, Details im Abschnitt

Infrastruktur-Modus),

- Deaktivieren von

Wi-Fi Protected Setup, wenn die Funktion nicht (mehr)

benötigt wird.

|

[nach oben]

(c)2012 by wikimediafoundation.org

WLAN

SICHERHEIT

Die Deutsche Telekom hat auf

Sicherheitslücken bei den folgenden WLAN Routern

hingewiesen:

SPEEDPORT W 540V

SPEEDPORT W 723V Typ B

SPEEDPORT W 921V

Sie finden die Typenbezeichnung auf dem Label an der

Rückseite Ihres Gerätes

Die Schwachstellen

ermöglichen es potentiellen Angreifern,

die sich innerhalb Ihres Funkbereiches aufhalten, unbefugt

Zugang zu verschaffen.

Rufen Sie uns bei Bedarf oder Verdacht an. Wir helfen

umgehend...

WEP-Verschlüsselung

Da bei

unverschlüsselten WLANs alle Daten im Klartext gesendet

werden, ist es für einen Netzwerk-Sniffer kein Problem,

Informationen über besuchte Webseiten, aber auch

FTP-Passwörter mitzuschneiden. Die meisten WLAN-Router

bieten WEP sowie WPA/WPA2. Verwenden Sie WEP nur, wenn Ihr

Router WPA/WPA2 nicht anbietet. Es ist ein Leichtes, WEP zu

belauschen und zu knacken.

WPA-Verschlüsselung

WPA ist

erheblich sicherer, allerdings ist es auch nicht gegen

Wörterbuchattacken gefeit, bei denen ein Angreifer den

Schlüssel nicht errechnet, sondern einfach zahllose mögliche

Kombinationen durchprobiert.

WPA2-Verschlüsselung

Lediglich die WPA2-Verschlüsselung gilt als derzeit nicht

knackbar. Unabdingbar ist aber die Verwendung eines

komplizierten Schlüssels. Nur er gewährleistet den Schutz

des eigenen WLANs. Setzen Sie einen Passwort-Generator ein,

um ein 63 Zeichen langes, kompliziertes Passwort zu

erstellen. 63 ist die maximale Schlüssellänge für WPA2.

Originaltext bei

http://www.com-magazin.de |

[nach oben]

Anonymen Surf - Test

Dieser kleine Test

demonstriert Ihnen was Daten- und Werbenetzwerke

bei Ihrem Seitenbesuch auslesen können und läßt Sie damit die Folgen erahnen.

Hier geht es

direkt zum

Test

_________________________________________

Eine andere umfassende

Testseite finden Sie hier:

Klicken Sie bitte in das obige Bild...

Im sich dann öffnenden

Browserfenster drücken Sie bitte den Link TEST STARTEN

Neben Daten zum Standort

und zum Provider liefert die Ergebnisseite eine ausführliche

Übersicht zu diversen Einstellungen Ihres Windows-Systems und des verwendeten

Browsers.

Die "Signatur"

identifiziert Ihren Browser beispielsweise weltweit eindeutig.

Mit Ampelfarben bewertet der Anonymitätstest die Sicherheit der ermittelten

Einstellungen.

Wenn Sie die Maus über

einen der Einträge in den Spalten "Wert" und "Bewertung" halten,

dann klappen Infofenster mit detaillierten Erläuterungen und

Optimierungsvorschlägen auf.

Anonym

surfen mit JonDonym!

Originaltext bei

http://www.com-magazin.de

[nach oben]

TROJANER

Unter einem Trojaner für PC versteht man ein Programm welches

dem Nutzer eine sinnvolle Anwendung verspricht, aber im Hintergrund ein Programm

ausführt, das Ihnen großen Schaden zufügen kann.

In der Regel handelt es sich um Programme die im Anhang einer Email verteilt

werden und bei unbedarften Anwendern auf dem PC landen.

Dort werden sie, wenn nicht von einem Virenscanner erkannt, durch einen Klick

auf "ansehen" oder "Anhang öffnen" ausgeführt.

Einmal ausgeführt und das Problem ist da. Diese Trojaner lassen sich nur recht

mühsam bis gar nicht wieder entfernen.

Wir haben in der letzten Zeit mehrfach das Betriebssystem neu installieren

müssen,

da sich die Schadprogramme sehr tief "eingegraben" haben.

Unter

software\staatstrojaner-report23.pdf

können Sie ein Dokument aus dem Jahr 2011 abrufen, welches Ihnen die Funktion

eines "Staats"-Trojaners näher bringt.

Dieses Dokument stammt aus den Webseiten des www.ccc.de

Der Chaos Computer Club ist auch der Urheber dieses Dokumentes, welches wir in

ungekürzter Form weitergeben

[nach oben]

EMPFOHLENES

VIRENSCHUTZ-PROGRAMM

Jeden Tag kommen unzählige, wenn auch nicht unbedingt

neue, Viren auf den "Markt"

Da brauchen Sie und Ihr Rechner den optimalen Schutz.

Neben einer regelmäßigen Pflege des Systems, die auch ein

regelmäßiges Backup (Sicherung) der Daten umfaßt, sollte ein guter und effizient

arbeitender Virenschutz auf den PC´s sein. Beruflich und Privat genutzte...

Wir empfehlen, weil sehr einfach zu installieren und im Gebrauch

sehr zuverlässig, den Virenscanner von AVAST!

Dieser Scanner arbeitet sehr präzise und die Updates (Erneuerung der Datenbank

und des Programms) erfolgen im Hintergrund ohne Ihr Zutun. In regelmäßigen

Abständen geht der Scanner Online (vorausgesetzt Sie haben eine funktionierende

Verbindung) und fragt nach neuen Informationen die er, bei Vorhandensein,

selbsttätig installiert

Das bedeutet, daß Ihre tägliche Arbeit immer gesichert ist.

Sie finden diesen Virenschutz mit eingebautem Spamfilter

[hier]

Sicherheit ist für mich immer das,

was ich von anderen auch verlange

( ein unbekannter User)

|